بقلم الدكتور محمد ملحم*

مقدمة

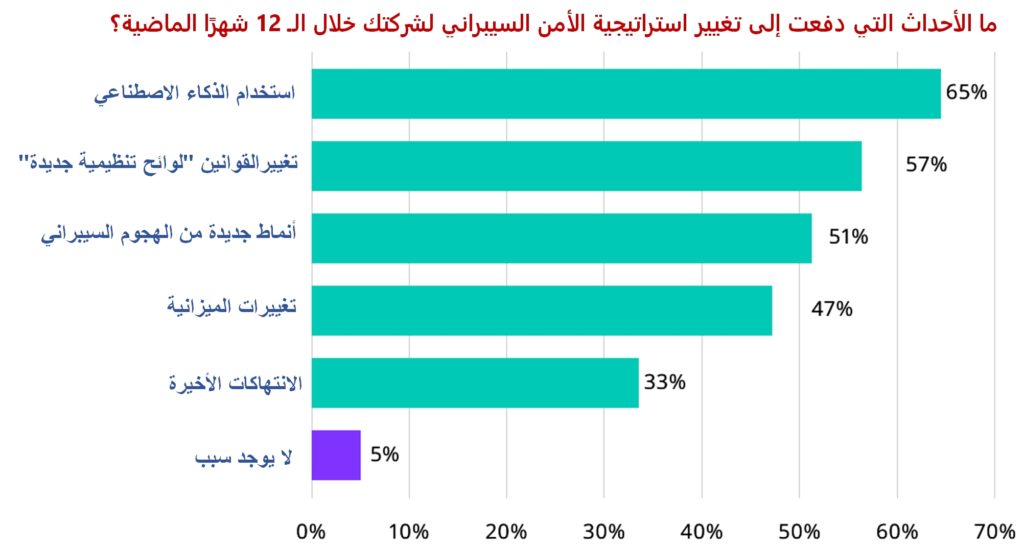

يُعد الأمن السيبراني Cybersecurity أحد أهم مواضيع التكنولوجيا في المدى المنظور، والذي يُميّز العام 2024 بأنه عام التحولات الكبيرة بالنسبة للأمن السيبراني. في جميع أنحاء العالم واجهت الشركات معدلاً غير مسبوق من التغيير في بيئة التهديدات، كما يتضح من الشكل (1) أن 95% من الشركات أبلغت عن تعديلات في استراتيجيتها الأمنية خلال العام الماضي. هذا التعديل المستمر للاستراتيجيات مدفوع في المقام الأول باعتماد الذكاء الاصطناعي وتوقعات العملاء. إن ظهور الذكاء الاصطناعي التوليدي GenAI عقّد مشهد الهجمات السيبرانية الذي هو بالأصل مُعقد، حتى المنظمات الأكثر تطوراً من الناحية التكنولوجية ليست محصنة ضد الهجمات السيبرانية. فقد تعرضت شركة مايكروسوفت في عام 2023 لهجوم نفّذته منظمة القرصنة الروسية Midnight Blizzard والهدف كان اختراق مستودعات التعليمات البرمجية المصدرية والأنظمة الداخلية لشركة مايكروسوفت. أيضاً تلقّت شركة توريد المعدات الكهربائية Johnson Controls طلب فدية بقيمة 51 مليون دولار من Dark Angels بعد أن ادعوا وصولهم إلى محركات الأقراص الخاصة بالشركة التي تحتوي على أكثر من 27 تيرابايت من البيانات. وفي منتجعات MGM سرق متسللون البيانات الشخصية لأكثر من 10 ملايين عميل. تمكن متسللون مقيمون في الصين من الوصول إلى حسابات البريد الإلكتروني لموظفي ما يقرب من عشرين منظمة بدءاً من مايو 2023 بما في ذلك وزارتي الخارجية والتجارة الأمريكية ولم يتم اكتشاف الاختراق لمدة ثلاثة أشهر.

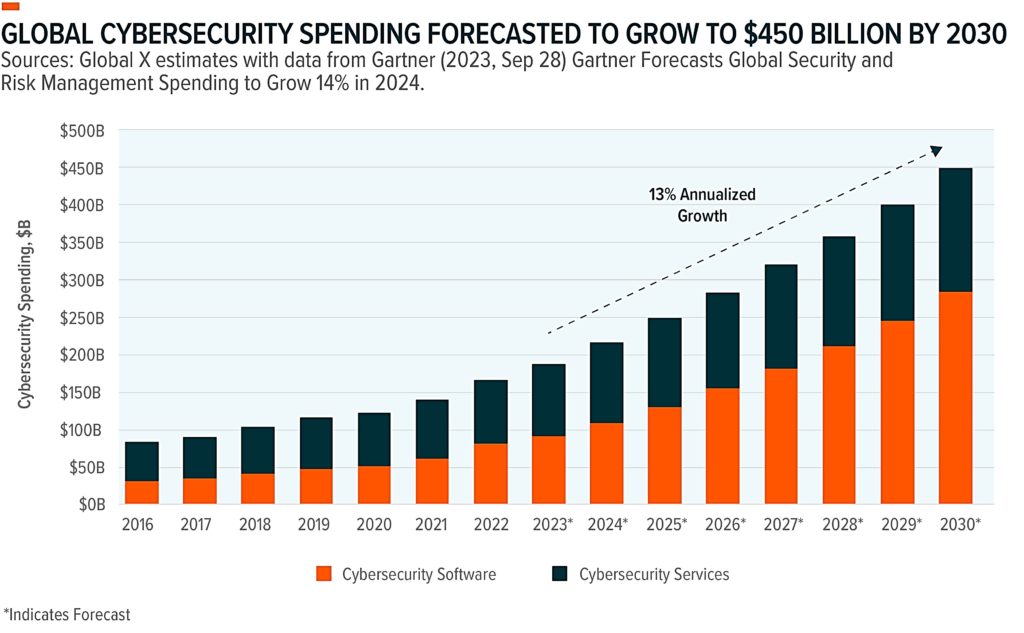

يتطلب هذا المشهد من الشركات الحفاظ على حذرها وزيادة الإنفاق الأمني. فمن المتوقع أن ينمو الإنفاق العالمي على الأمن السيبراني ليصل إلى 450 مليار دولار بحلول عام 2030 أي بمعدل زيادة سنوي قدره 14% (أنظر الشكل (2)). الإنفاق العالمي السنوي على الأمن السيبراني البالغ 225 مليار دولار لعام 2024 غير كافٍ للدفاع ضد هذه الهجمات ومواكبة التغيرات الديناميكية في المشهد التكنولوجي في العالم. الجزء الأوفر من هذا الإنفاق سيكون مخصصاً للبرمجيات نظراً للأرباح المتوقعة عادةً في مجال الأمن السيبراني. ومن المتوقع أن تُظهر المجالات التالية زخماً كبيراً، مثل أمن الهوية identity security، وأمن التطبيقات application security، واختبار الاختراق penetration testing، وأمن نقطة النهاية end point security، وحلول الثقة المعدومة zero-trust solutions.

أحد أهم التغيرات الجديدة هو الذكاء الاصطناعي التوليدي GenAI ونماذجه المتطورة التي لها أهمية خاصة في التصيّد والهجمات القائمة على الهندسة الاجتماعية. يُعد GenAI سيفاً ذا حدين إذ يمكن استغلاله في تنفيذ هجمات سيبرانية ضارة من خلال اكتشاف نقاط الضعف وتحسين أساليب الهجوم، وفي الوقت نفسه يمكن الاعتماد عليه في بناء دفاعات أفضل واكتشاف التهديدات وإدارة العمليات بشكل أكثر كفاءة.

يُعد ظهور GenAI نقطة تحول كبيرة في مجال الأمن السيبراني من حيث توقع التهديدات السيبرانية واكتشافها والاستجابة لها. تستفيد أنظمة الأمن السيبراني من نماذج التعلم الآلي مثل شبكات الخصومة التوليدية GANs لمحاكاة الهجمات السيبرانية والاستراتيجيات الدفاعية. ومن ناحية أخرى، تسمح قدرة GenAI على إنتاج بيانات جديدة تحاكي بيانات العالم الحقيقي لأنظمة الأمن السيبراني من حيث التطور بسرعة والتكيف مع التهديدات الجديدة عند ظهورها. بإخضاع نماذج الذكاء الاصطناعي للتدريب فإنها تتطور بشكل متزايد في فهم الفروق الدقيقة في البيانات الأمنية، مما يمكنها من تحديد الأنماط الدقيقة للنشاط الضار التي تستعصي على طرق الكشف التقليدية.

أصبح وجود GenAI في مراكز العمليات الأمنية Security Operations Centers (SOCs) ضرورياً لمنع أو تخفيف التهديدات السيبرانية. إذ يمكن لنماذج الذكاء الاصطناعي تحديد أنماط التهديدات السيبرانية مثل البرامج الضارة أو برامج الفدية أو حركة البيانات غير العادية في الشبكة التي تفلت من أنظمة الكشف التقليدية. يحلل GenAI البيانات بطريقة معقدة لاكتشاف ثغرات الأنظمة الأمنية، فهو يستطيع التعلم من بيانات الأمان السابقة لتحديد الانحرافات التي قد تشير إلى حوادث أمنية. يمكن لنماذج اللغات الكبيرة LLM استيعاب المعلومات سواء أكانت أخباراً أم تحديثاتٍ فعلية أم معلومات ٍشخصية وإنشاء روابط ضارة ورسائل إلكترونية ومواقع ويب زائفة. علاوة على ذلك وعلى عكس المتسللين البشريين، فإن وكلاء GenAI متاحون على مدار الساعة طوال أيام الأسبوع، ويمكنهم مراقبة الأصول الرقمية مثل مواقع الويب والأنظمة بحثاً عن نقاط الضعف فيها. نظراً لأن ما يقرب من 88% من جميع الخروقات الأمنية تحدث بسبب خطأ بشري، فإن GenAI يمكن أن يساعد المتسللين على استغلال نقاط الضعف البشرية للوصول إلى أنظمة أوسع، ففي عام 2022 أبلغت شركة Zscaler الرائدة في مجال الأمن السحابي عن زيادة بنسبة 47% في هجمات التصيد الاحتيالي بسبب الذكاء الاصطناعي.

تعزيز الأمن السيبراني باستخدام GenAI

يعزز GenAI قدرة أنظمة الأمن السيبراني على تحديد التهديدات السيبرانية وتحديدها بكفاءة عالية. فمن خلال نماذج التعلم العميق يمكن محاكاة سيناريوهات الهجوم المتقدمة لاختبار أنظمة الأمان وتعزيزها. بالإضافة إلى ذلك، يعمل GenAI على تبسيط تنفيذ بروتوكولات الأمان من خلال أتمتة المهام الروتينية، مما يسمح لفرق الأمن السيبراني بالتركيز على التحديات الأكثر تعقيداً. نظراً لأن التهديدات السيبرانية أصبحت أكثر تعقيداً، أصبحت الطبيعة التكيفية لـ GenAI ذات أهمية متزايدة في الحفاظ على سلامة ومرونة البنى التحتية للأمن السيبراني.

-تعزيز الكشف عن التهديدات والاستجابة لها: يمكن لـ GenAI إنشاء نماذج متطورة قادرة على التنبؤ بالسلوكيات الضارة التي تشكل تهديداً سيبرانياً، وتعزيز قدرة أنظمة الأمان على الاستجابة بسرعة وفعالية أكبر من الطرق التقليدية. إنّ قدرة GenAI على التكيف مع التهديدات الجديدة والتعلم المستمر تضمن له الأسبقية بعدة خطوات على المهاجمين المحتملين.

-أتمتة التدابير الأمنية: يعمل GenAI على تبسيط الأمن السيبراني من خلال أتمتة المهام الأمنية الروتينية، مثل تكوين جدران الحماية firewalls أو البحث عن نقاط الضعف، وتطوير الموارد البشرية للتعامل مع المشكلات الأكثر تعقيداً. تعتمد هذه التقنية على تحليل كميات هائلة من البيانات لتخصيص بروتكولات أمان وأتخاذ تدابير أكثر فاعلية في التعامل مع التهديدات الفريدة. وبالنتيجة تستطيع الشركات طرح حلول أمنية ديناميكية قابلة للتطوير والتكيف مع بيئات تهديد متغيرة، وتساعد الأتمتة على تعزيز الكفاءة التشغيلية وتقلل احتمالية الخطأ البشري الذي يُعد أحد نقاط الضعف في أنظمة الأمن السيبراني.

-التدريب على الأمن السيبراني المبني على السيناريوهات: يعمل GenAI على رفع مستوى التدريب على الأمن السيبراني من خلال إنشاء محاكاة واقعية (توأم رقمي) قائمة على سيناريوهات تهديد واقعية تتحدى قدرة المختصين على الاستجابة. واقعية هذه السيناريوهات التي تم إنشاؤها بواسطة GenAI وتكيفها في الزمن الحقيقي يعكس الطبيعة المتطورة للتهديدات السيبرانية ويجعل التجربة عملية وواقعية. ومن ناحية أخرى يستطيع المتدربون التعامل مع مختلف أنواع الهجمات لخلق استراتيجيات دفاع متنوعة تعزز قدرتهم على التفكير السريع والرد تحت الضغط. يوفر هذا النهج العملي خبرة تقنية عميقة ويحسّن المهارات في اتخاذ القرار ضد الهجمات السيبرانية المتطورة.

وفي هذا السياق، قامت الشركات غير المتطورة تكنولوجياً وتعاني من نقص الموارد البشرية بتعزيز أنظمتها بتقنيات الذكاء الاصطناعي لالتقاط الانتهاكات الأمنية وتسجيل البيانات بلغة بسيطة من أجل مساعدة المهندسين في متابعة المشكلات الأمنية بسرعة. ففي العام الماضي أطلقت شركة Crowd Strike الرائدة في مجال أمن النقاط النهائية (end user) النظام Charlotte AI ليعمل كمحلل أمني منخفض المستوى يمكنه تنفيذ عمليات عادية. وبالمثل، أطلقت Check Point مساعداً توليدياً لدعم الذكاء الاصطناعي والأتمتة يسمى Infinity AI CoPilot الذي يعمل على أتمتة العمليات والذي يُعد حلاً للنقص في المتخصصين في مجال الأمن السيبراني. وبالمثل أطلقت شركة Okta سلسلة من الأدوات الخاصة بالذكاء الاصطناعي لمساعدة القوى العاملة والعملاء.

بالمقابل لدى الشركات Palo Alto Networks وZscaler وFortinet وجميع بائعي الأمن السيبراني الرئيسيين الآخرين تقريباً خطط لإطلاق منتجات مماثلة. يتطلع بائعو الخدمات السحابية الكبار أيضاً إلى توسيع حصتهم في سوق الأمن السيبراني باستخدام الذكاء الاصطناعي. ففي العام الماضي قامت شركة Google بدمج GenAI في منصة الأمن السيبراني الخاصة بها، وستقوم (Google) أيضاً بدمج عروض Mandiant للاستخبارات الإلكترونية ومنصتها Chronicle لعمليات الأمن مع حلول البنية التحتية Vertex AI لإنشاء نظام ذكاء اصطناعي يسمى Sec-PaLM، والذي سيشكل جوهر عروضها الأمنية القائمة على الذكاء الاصطناعي. جوهر هذا النظام هو البرمجيات من Mandiant التي استحوذت عليها Google في عام 2022.

تطبيقات GenAI في الأمن السيبراني

تساهم قدرة GenAI على إنتاج واستخدام البيانات الاصطناعية في تعزيز بروتوكولات التدريب دون المساس بسلامة البيانات. اندماج GenAI في أنظمة الأمن السيبراني يحوّل التدابير الدفاعية التقليدية إلى استراتيجيات استباقية وقابلة للتكيف تواكب سرعة تغير التهديدات السيبرانية. فيما يلي بعض استخدامات GenAI في أنظمة الأمن السيبراني:

-اكتشاف وإنشاء هجمات التصيد: تركز حلول مكافحة البرامج الضارة التقليدية على تحديد التعليمات البرمجية الضارة المعروفة، بينما يستطيع GenAI تحديد هجمات التصيد Phishing الاحتيالي الأكثر تعقيداً. فمن خلال تحليل الأنماط في الاتصالات مثل رسائل البريد الإلكتروني، يمكن لـ GenAI تحديد العلامات الدقيقة لرسائل البريد الإلكتروني التصيدية التي قد لا يتم اكتشافها بشكل تقليدي. يمكن أن يساعد ذلك الأفراد والمؤسسات على البقاء متقدمين بخطوة على مجرمي الإنترنت وحماية أنفسهم من الهجمات المدمرة.

-إخفاء البيانات والحفاظ على الخصوصية: يتمتع GenAI بقدرة رائعة على إنشاء بيانات تركيبية تشبه إلى حد كبير مجموعات البيانات الحقيقية، وهذا مفيد بشكل خاص عند التعامل مع معلومات حساسة تحتاج إلى حماية. فمن خلال توليد بيانات تحاكي البيانات الحقيقية، يمكن للمؤسسات تجنب مخاطر استخدام البيانات الفعلية التي قد تحتوي على معلومات هامة أو سرية. ويمكن استخدام هذه البيانات الاصطناعية لتدريب النماذج والخوارزميات الأمنية دون المساس بخصوصية الأفراد أو الكشف عن البيانات الحساسة.

-إنشاء سياسة الأمان الآلي: يسمح تحليل بيئة المؤسسة ومتطلبات الأمان بإنشاء سياسات محسنة لتوفير مستوى مناسب من الأمان مع مراعاة خصوصية المؤسسة.

-الاستجابة للحادث: يتمتع GenAI بالقدرة على إحداث ثورة في الاستجابة للحوادث من خلال توفير نهج آلي للتعامل مع الحوادث الأمنية. إحدى الفوائد الرئيسة لـ GenAI هي قدرته على إنشاء إجراءات أو نصوص برمجية مناسبة بناءً على طبيعة الحادث. يمكن للفرق السيبرانية بعد ذلك أتمتة الخطوات الأولية لعملية الاستجابة، وإنشاء استجابات فورية للتهديدات القياسية، وتصنيف الحوادث على أساس خطورتها، والتوصية باستراتيجيات التخفيف. باستخدام GenAI يمكن للفرق السيبرانية عزل الأنظمة المتأثرة بسرعة لتقليل الضرر الناتج عن الاختراق الأمني. يمكن لـ GenAI محاكاة استراتيجيات الاستجابة المختلفة، مما يمكّن الفرق من تقييم فعالية الأساليب المختلفة في الزمن الفعلي وتعزيز عملية صنع القرار أثناء حادث الأمن السيبراني.

-تحليل السلوك والكشف عن الشذوذ: يعد تحليل السلوك والكشف عن الشذوذ من التقنيات الأساسية المستخدمة في الأمن السيبراني للكشف عن التهديدات الأمنية المحتملة. يمكن أن يلعب GenAI دوراً مهماً في هذه العملية من خلال إنشاء نماذج لسلوك المستخدم العادي أو الشبكة وتحديد الانحرافات المتوقعة. قد تشير هذه الانحرافات إلى حدوث خرق أمني أو وصول غير مصرح به إلى النظام.

-إعداد التقارير: يعمل GenAI على تبسيط إنشاء تقارير الأمن السيبراني الشاملة والمفهومة بحيث تتناسب مع جماهير مختلفة، بدءاً من الفرق الفنية التي تتطلب تحليلاً متعمقاً وحتى الملخصات التنفيذية للقيادة، مما يعزز التواصل بشأن قضايا الأمن السيبراني عبر المؤسسة.

مخاطر GenAI على أنظمة الأمن السيبراني

بالرغم من أهمية GenAI في تحصين أنظمة الأمن السيبراني، يمكن لمجرمي الإنترنت استغلال قدرة GenAI على تحليل وفهم الأنماط المعقدة للعثور على نقاط الضعف في أنظمة الأمن السيبراني. تتركز الهجمات على النحو الآتي:

-التصيد والهندسة الاجتماعية Social engineering: يُنشئ GenAI محتوى شخصي يحاكي الاتصال المشروع، ويخدع المستلم للكشف عن معلومات حساسة أو تنزيل برامج ضارة.

-التزييف العميق Deep fakes: يمكن للصوت أو الفيديو المدعوم بـ GenAI انتحال شخصية الأفراد أو التلاعب بالرأي العام أو شن هجمات هندسة اجتماعية معقدة.

-تطوير البرمجيات الخبيثة Malware Development: يمكن لـ GenAI إنشاء برامج ضارة تتكيف وتتطور لتجنب اكتشافها بواسطة أدوات مكافحة الفيروسات التقليدية.

-استغلال نقاط الضعف Exploiting Vulnerabilities: يمكن لـ GenAI تحليل الأفراد والأنظمة والبرامج بحثاً عن نقاط الضعف لشن المزيد من الهجمات المستهدفة.

-القرصنة الآلية Automated Hacking: يمكن لـ GenAI أتمتة جوانب معينة من القرصنة، مما يسمح لمجرمي الإنترنت بشن هجمات واسعة النطاق تكون أكثر تعقيداً ويصعب اكتشافها ومواجهتها.

-تجاوز التدابير الأمنية Bypassing Security Measures: يمكن تدريب نماذج GenAI لتقمص سلوك المستخدم أو إنشاء مدخلات يمكنها خداع أنظمة الأمان البيومترية واختبارات تورينغ CAPTCHA وغيرها من الحلول الأمنية.

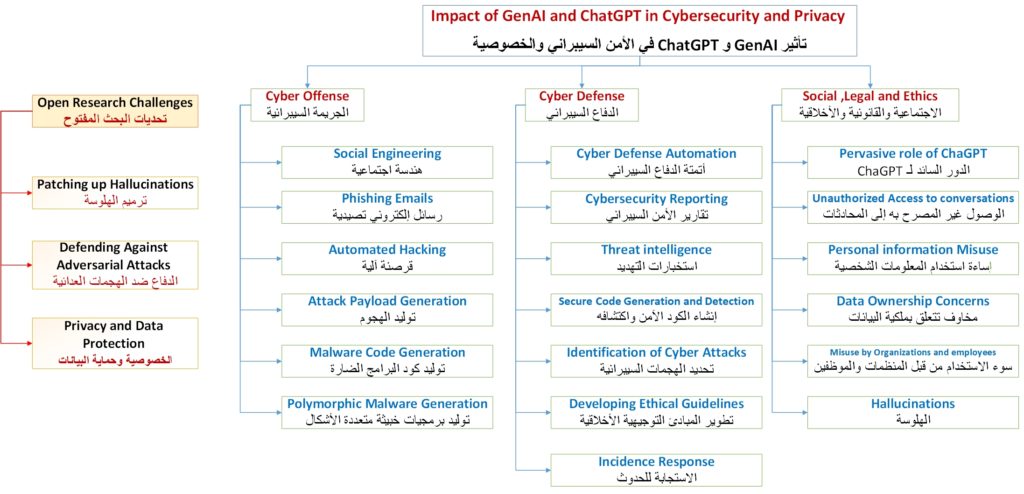

يبين الشكل(3) تلخيصاً لخريطة طريق GenAI في الأمن السيبراني والخصوصية.

توقعات مستقبلية

يرتبط مستقبل GenAI ارتباطاً وثيقاً بقدرة قادة الأمن السيبراني على تسخير قوته لضمان استخدام التكنولوجيا بسلامة وأمان في جميع الصناعات وحالات الاستخدام. وهذا يعني تعظيم استخدام GenAI للوقاية والحماية والاستجابة والتنبؤ. توفر التوقعات التالية العديد من الأفكار حول اتجاه GENAI في الأمن السيبراني.

1.هجمات أكثر تعقيداً مدعومة بالذكاء الاصطناعي

2.زيادة استخدام الذكاء الاصطناعي للدفاع السيبراني

3.المزيد من اللوائح والمعايير لضمان الاستخدام المسؤول والأخلاقي للذكاء الاصطناعي.

4.زيادة التركيز على الرقابة البشرية

5.استثمار المزيد في تطوير حلول الأمن السيبراني التي تعتمد على الذكاء الاصطناعي للبقاء في صدارة المهاجمين.

References

1-LogRhythm, 2024 State of the Security Team Navigating Constant Change www.logrhythm.com

2-Gupta, Maanak, et al. “From ChatGPT to threat gpt: Impact of generative ai in cybersecurity and privacy.” IEEE Access (2023).

3-Yigit, Yagmur, et al. “Review of Generative AI Methods in Cybersecurity.” arXiv preprint arXiv:2403.08701 (2024).

4-Metta, Shivani, et al. “Generative AI in Cybersecurity.” arXiv preprint arXiv:2405.01674 (2024).

5-https://www.globalxetfs.com/cybersecurity-faces-transformation-from-generative-ai/

ـــــــــــــــــــــــــــــــــــــــــــــــــــــ

*الدكتور محمد ملحم – أستاذ مساعد في جامعة العين العراقية – كلية التقنيات الهندسية

جميع الآراء الواردة في هذه المقالة لا تعبّر بالضرورة عن رأي مركز جي إس إم وإنما تعبّر عن رأي صاحبها حصراً